Potężna ochrona przed zagrożeniami. Dokładna i łatwa w użyciu.

„GravityZone Business Security“ to zasobos oszczędzający pakiet bezpieczeństwa cybernetycznego, przeznaczony dla wszystkich małych i średnich firm, które szukają doskonałej równowagi między łatwością użycia, wydajnością a kosztami. „GravityZone Business Security“ to więcej niż oprogramowanie antywirusowe dla firm:

1. Zapewnia całkowitą ochronę przed wszystkimi rodzajami złośliwego oprogramowania: ransomware, oszustwami, atakami zero-day, wirusami, oprogramowaniem szpiegującym i innymi.

2. Wykorzystuje metody uczenia maszynowego, analizę zachowań i ciągłe monitorowanie uruchamianych procesów, aby nie pozostawać w tyle za najnowszymi zagrożeniami.

3. Wszystko dostępne w jednej, łatwej w użyciu platformie dla wszystkich twoich urządzeń: komputerów, telefonów komórkowych, serwerów fizycznych i wirtualnych.

Najskuteczniejsza ochrona sprzętu końcowego

Łącząca EDR (Endpoint Detection and Response), technologie analizy ryzyka i wzmacniania w jednym, jednolitym konsoli agenta, „GravityZone“ wykorzystuje 30 zaawansowanych warstw technologicznych, aby skutecznie zatrzymać naruszenia przez cały cykl życia zagrożenia – od pierwszego kontaktu, eksploatacji, odporności po działalność złośliwą.

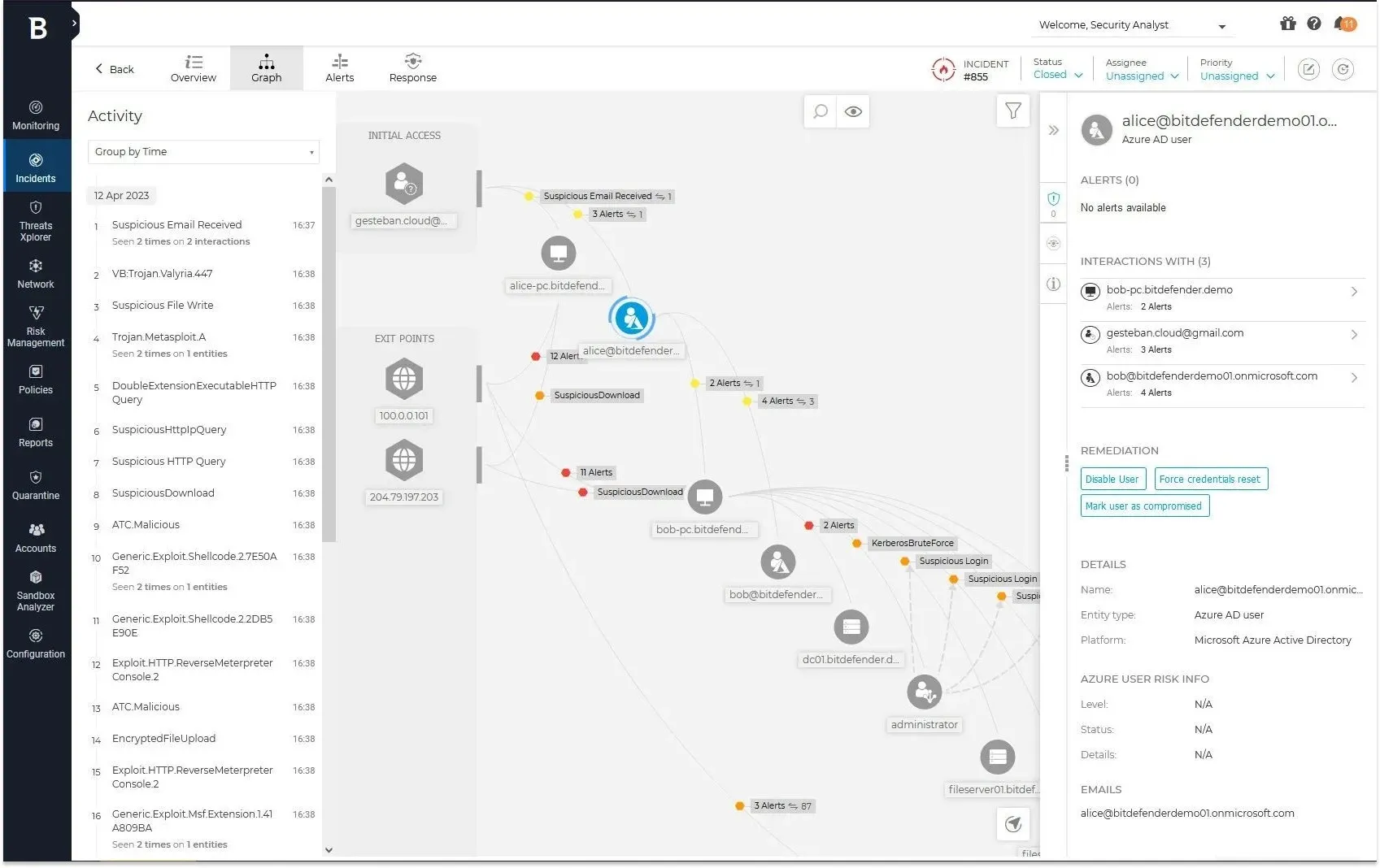

Technologia wykrywania i odpowiedzi na sprzęt końcowy

Nowy „Bitdefender“ EDR rozszerza możliwości analizy EDR i korelacji zdarzeń poza jeden punkt końcowy, aby pomóc Ci skuteczniej walczyć z złożonymi atakami cybernetycznymi obejmującymi wiele punktów końcowych. Wykrywanie i odpowiedź na zagrożenia w trybie krzyżowym unikalnie zapewniają wizualizacje zagrożeń na poziomie organizacji, abyś mógł skupić się na badaniach i reagować skuteczniej i precyzyjniej.

Gruntowanie oparte na analizie ryzyka

Silnik analizy ryzyka „Bitdefender“ nieustannie ocenia ustawienia bezpieczeństwa urządzeń końcowych oraz zachowanie użytkowników, dostarczając łatwy do zrozumienia priorytetowy wykaz ulepszeń bezpieczeństwa.

Podstawowe poziomy bezpieczeństwa

„Bitdefender“ chroni wszystkie Twoje punkty końcowe w środowisku fizycznym, wirtualnym i chmurowym. Dzięki temu funkcje aplikacji zapewniają bezpieczeństwo Twoich urządzeń i zapobiegają zagrożeniom, wykrywając je i chroniąc.

Kombinowane oprogramowanie antywirusowe / antywirusowe

„Bitdefender“ to kompletny zestaw cyberbezpieczeństwa, który zmniejsza prawdopodobieństwo naruszeń, upraszcza wdrożenie i obniża koszty. Program blokuje nowe zagrożenia i zmniejsza liczbę błędnych pozytywów.

Ciągłe monitorowanie procesu

„Bitdefender Process Inspector“ monitoruje wykonywane procesy i ocenia, czy nie występują złośliwe działania. Przez całą dobę będziesz miał ochronę przed atakami i złośliwym oprogramowaniem.

Zarządzanie treścią

Zaplanuj lub skonfiguruj ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten ten

Zarządzanie urządzeniem

Wybierz, jakie urządzenia i typy urządzeń mogą być uruchamiane, a które będą zablokowane lub skanowane automatycznie.

Ceny Bitdefender GravityZone Business Security

| BEZPIECZEŃSTWO BIZNESU | BEZPIECZEŃSTWO BIZNESOWE PREMIUM | BEZPIECZEŃSTWO BIZNESU PRZEDSIĘBIORSTWO | |

|---|---|---|---|

|

Naprawa luk w zabezpieczeniach oprogramowania

|

|

|

|

|

Ochrona sieci

|

|

|

|

|

Ochrona przed programami wykorzystującymi luki w systemie (Exploit)

|

|

|

|

|

Zarządzanie urządzeniami zewnętrznymi

|

|

|

|

|

Ognioodporna

|

|

|

|

|

Analiza ryzyka urządzeń

|

|

|

|

|

Ochrona przed atakami rozprzestrzeniającymi się w sieciach

|

|

|

|

|

Automatyczna izolacja złośliwego oprogramowania i szczegółowa analiza

|

-

|

|

|

|

Stałe monitorowanie procesów

|

-

|

|

|

|

Rozszerzone wywiady o zagrożeniach

|

-

|

|

|

|

EDR (ang. Endpoint detection and response)

|

-

|

|

|

|

XDR (ang. eXtended detection and response)

|

-

|

-

|

|

|

Cena bez VAT (z 12-miesięcznym zobowiązaniem)

|

2.90

Eur/mies.

|

3.90

Eur/mies.

|

7.49

Eur/mies.

|

|

Ochrona e-mail (ang. Email Security)

|

2.79 Eur / mies.

|

2.79 Eur / mies.

|

2.79 Eur / mies.

|

|

Ochrona urządzeń mobilnych (ang. Security for Mobile)

|

3.29 Eur / miesiąc

|

3.29 Eur / miesiąc

|

3.29 Eur / miesiąc

|

|

Monitorowanie integralności (ang. Integrity Monitoring)

|

2.99 Eur / mies.

|

2.99 Eur / mies.

|

2.99 Eur / mies.

|

Analiza ryzyka urządzeń Bitdefender

Bitdefender Advanced Threat Security

Zarządzanie programami

Zarządzanie urządzeniem

Bitdefender ochrona przed programami wykorzystującymi system

BItdefender ochrona przed atakami wykonawczymi

Bitdefender Uczenie maszynowe

Bitdefender ochrona przed atakami rozprzestrzeniającymi się w sieci

Bitdefender zapora (Firewall)

Bitdefender Automatyczna izolacja złośliwego oprogramowania

Bitdefender Automatyczne usuwanie plików wykonywalnych

Wykrywanie anomalii Bitdefender

Bitdefender priorytetowe wykrywanie zagrożeń

Analiza pochodzenia incydentu Bitdefender

Wykrywanie i analiza incydentów Bitdefender

Bitdefender

GravityZone

Wykrywanie anomalii

Wykrywanie anomalii Bitdefender

Ognioodporna

Bitdefender zapora (Firewall)

Automatyczna izolacja złośliwego oprogramowania

Bitdefender Automatyczna izolacja złośliwego oprogramowania

Automatyczne usuwanie

Bitdefender Automatyczne usuwanie plików wykonywalnych

Analiza pochodzenia incydentu

Analiza pochodzenia incydentu Bitdefender

Ochrona przed atakami wykonawczymi

BItdefender ochrona przed atakami wykonawczymi

Uczenie maszynowe

Bitdefender Uczenie maszynowe

Ochrona przed atakami sieciowymi

Bitdefender ochrona przed atakami rozprzestrzeniającymi się w sieci

Ognioodporna

Bitdefender zapora (Firewall)

Automatyczna izolacja złośliwego oprogramowania

Bitdefender Automatyczna izolacja złośliwego oprogramowania

Automatyczne usuwanie

Bitdefender Automatyczne usuwanie plików wykonywalnych

Wykrywanie anomalii

Wykrywanie anomalii Bitdefender

Priorytetowe wykrywanie zagrożeń

Bitdefender priorytetowe wykrywanie zagrożeń

Analiza pochodzenia incydentu

Analiza pochodzenia incydentu Bitdefender

Wykrywanie i analiza incydentów

Wykrywanie i analiza incydentów Bitdefender

Najczęściej zadawane pytania (FAQ)

Co to jest bezpieczeństwo komputera?

(ang. Endpoint Security) jest przeznaczone do ochrony urządzeń (lub punktów końcowych), takich jak komputery, urządzenia mobilne lub inne końcowe urządzenia, przed zagrożeniami cybernetycznymi. Te środki ochrony mają na celu zapewnienie, że urządzenia będą chronione przed złośliwym oprogramowaniem, kradzieżą danych, nieautoryzowanym dostępem do sieci lub innymi atakami cybernetycznymi. Bezpieczeństwo punktów końcowych często obejmuje oprogramowanie antywirusowe, oprogramowanie zapory ogniowej, analizę zachowań, wdrażanie polityki bezpieczeństwa cybernetycznego oraz inne technologie lub procedury w celu zapewnienia ochrony urządzeń i bezpieczeństwa danych organizacji.

Czym jest Phishing?

Phishing to ataką cybernetyczną, w której intruzi oszukują osoby i zmuszają je do podania wrażliwych informacji, takich jak nazwy użytkowników, hasła, dane karty kredytowej lub inne informacje osobiste. Zwykle odbywa się to poprzez podszywanie się pod zaufany podmiot, np. bank, dostawcę usług e-mail lub instytucję rządową, i wysyłanie fałszywych wiadomości e-mail, SMS-ów lub telefonów. Te wiadomości często zawierają linki do mylących stron internetowych, które imitują prawdziwe, oszukując użytkowników, aby wprowadzili swoje poufne informacje. Ataki phishingowe mają na celu wykorzystanie psychologii człowieka, często stosując taktyki pośpiechu lub strachu, aby ofiary działały bez weryfikacji, czy prośba jest prawdziwa.

Czym jest Ransomware?

Ransomware to złośliwe oprogramowanie, które szyfruje pliki ofiary lub nawet cały komputer i żąda okupu za przywrócenie plików. Ten okup zazwyczaj wymaga zapłaty w wirtualnej walucie, aby uniknąć utraty danych lub ich publicznego ujawnienia. Ransomware może dostać się do systemu przez e-maile z złośliwymi linkami, przez niebezpieczne strony internetowe lub przez naruszone oprogramowanie. Skutki tych ataków mogą być bardzo szkodliwe dla biznesu lub informacji osobistych, dlatego bardzo ważne jest regularne aktualizowanie środków bezpieczeństwa i działań edukacyjnych, aby zapobiegać atakom ransomware.

Czym jest Malware?

Malware, skrót od słów „złośliwe oprogramowanie” (ang. malicious software), to powszechnie używany termin, obejmujący różne programy lub kody, które dostały się do komputera lub innego urządzenia bez zgody i wykonują szkodliwe lub nielegalne działania. Malware może być stworzony w celu uszkodzenia danych, kradzieży informacji osobistych, szyfrowania plików w atakach typu ransomware lub innych szkodliwych działań. Malware może dostać się do urządzenia na różne sposoby, takie jak e-maile z wirusami, odwiedzanie niebezpiecznych stron internetowych, nielegalne programy lub zainfekowane strony internetowe. Środki zapobiegawcze, takie jak programy antywirusowe i środki ostrożności podczas przeglądania internetu, są ważne, aby chronić się przed atakami malware.

Czym jest Endpoint Detection and Response, EDR?

(ang. Endpoint Detection and Response, EDR) to technologia zabezpieczeń przeznaczona do wykrywania i reagowania na podejrzane lub złośliwe działania na końcowych urządzeniach, takich jak komputery, serwery lub urządzenia mobilne. Systemy EDR nieprzerwanie monitorują urządzenia, analizują ich aktywność i poszukują potencjalnych zagrożeń, takich jak złośliwe oprogramowanie, oznaki niedozwolonej działalności lub luki w zabezpieczeniach. Gdy wykryte zostaną podejrzane działania, system EDR może podjąć automatyczne lub ręczne działania reagujące, takie jak izolacja incydentu, usunięcie zagrożenia lub wysyłanie powiadomień do personelu zabezpieczeń. EDR jest ważnym narzędziem w strategii zabezpieczeń organizacji, pomagającym zapewnić szybkie i skuteczne odpowiedzi na zagrożenia cybernetyczne.

Co to jest XDR?

Rozszerzone wykrywanie i odpowiedź (ang. Extended Detection and Response, XDR) to technologia bezpieczeństwa, która łączy różne źródła danych, aby wykrywać i reagować na zagrożenia cybernetyczne. W przeciwieństwie do tradycyjnych systemów EDR, które zazwyczaj działają tylko na końcowych urządzeniach, XDR obejmuje szerszy zakres danych, w tym sieci, chmurę i inne elementy środowiska.

XDR integruje różne narzędzia i źródła bezpieczeństwa, takie jak urządzenia końcowe, serwery, logi sieciowe, serwery pocztowe, a także nietradycyjne źródła danych, np. systemy monitorowania urządzeń. Umożliwia to systemowi XDR stworzenie szerszego obrazu sytuacji bezpieczeństwa organizacji i wykrywanie złożonych zagrożeń cybernetycznych, które mogą pozostać niewykryte przy użyciu tradycyjnych środków bezpieczeństwa.

Jedną z głównych zalet XDR jest możliwość automatyzacji procesów wykrywania zagrożeń i reagowania, co poprawia czas wykrywania i reakcji na incydenty. Ponadto XDR może dostarczać szczegółowe dzienniki zdarzeń, analizy danych i alerty bezpieczeństwa, które mogą być wykorzystywane przez specjalistów ds. bezpieczeństwa w organizacji w celu skuteczniejszej ochrony systemu przed zagrożeniami cybernetycznymi.

Co to jest MDR?

Zarządzane wykrywanie i reakcja (ang. Managed Detection and Response, MDR) to usługa świadczona przez MDP CLOUD, mająca na celu wykrywanie i reagowanie na zagrożenia cybernetyczne w systemie organizacji. Usługi MDR często obejmują zewnętrzne monitorowanie, wykrywanie zagrożeń, reagowanie na incydenty i dochodzenia, mając na celu zmniejszenie podatności na bezpieczeństwo i wpływu na organizację.

Usługi MDR obejmują ciągłe monitorowanie sieci i systemu, aby wykrywać podejrzane lub złośliwe działania. Może to obejmować monitorowanie zdarzeń i wglądów, analizę dzienników zdarzeń bezpieczeństwa, wykrywanie zagrożeń za pomocą wcześniej zdefiniowanych wzorców lub czujników, a także dochodzenia i reakcję na naruszenia.

Usługi MDR często obejmują również wstępną reakcję na incydenty, gdy wykryte zagrożenia są natychmiast badane i neutralizowane, aby zmniejszyć szkody dla organizacji. Ponadto, usługi MDR mogą dostarczać raporty z dochodzeń, które pomagają organizacji zrozumieć zaistniałe incydenty i zdobyć wiedzę na temat potencjalnych przyszłych zagrożeń.

Główną zaletą MDR jest to, że możliwość wykrywania i reagowania na zagrożenia cybernetyczne znajduje się w rękach dostawcy usługi, co pozwala organizacji skupić się na swojej podstawowej działalności i zapewnić, że bezpieczeństwo jest zarządzane profesjonalnie i efektywnie.

Co to jest luka dnia zerowego?

Zero-Day Vulnerability (ang. Nulowy Dzień) to luka w cyberbezpieczeństwie lub wada w oprogramowaniu, która nie została jeszcze wykryta ani rozwiązana przez producenta lub społeczność deweloperów. Ten rodzaj luki nazywany jest "nulkowym dniem", ponieważ gdy ta luka staje się znana publicznie, nie ma żadnego czasu pomiędzy dniem ogłoszenia a wykorzystaniem luki. Oznacza to, że atakujący może wykorzystać tę lukę, aby uzyskać dostęp do systemu lub aplikacji, zanim właściciel wdroży jakiekolwiek poprawki lub środki ochronne.

Luki nulkowe mogą być bardzo niebezpieczne, ponieważ pozwalają atakującym atakować systemy lub aplikacje bez żadnego wcześniejszego ostrzeżenia lub obrony. Takie luki mogą być wykorzystywane na różne sposoby, w tym instalowanie złośliwego oprogramowania, kradzież danych, zakłócanie systemu lub nawet stałe uzyskiwanie dostępu do kontroli nad twoim systemem.

Organizacje, które są względnie narażone na luki nulkowe, powinny być szczególnie czujne i wdrażać proaktywne środki bezpieczeństwa, takie jak szybka reakcja na zagrożenia, regularne aktualizacje oprogramowania i skanowanie luk. To pomoże zredukować ryzyko i zabezpieczyć system przed potencjalnymi szkodami.

Otrzymaj osobistą ofertę Bitdefender GravityZone

Zostaw swoje dane kontaktowe, a skontaktujemy się z Tobą w ciągu 1 dnia roboczego.

Skontaktuj się z nami 24/7

Blog

Efektywne zapytania „Copilot”

Microsoft 365 Copilot

jak nowy asystent AI może poprawić twoją pracę?

Co to jest Microsoft Viva?

Microsoft Viva to zintegrowana platforma miejsca pracy, która ma na celu poprawę dobrostanu pracowników, produktywności i współpracy w firmach.

Koniec wsparcia dla produktów Microsoft

Które produkty „Microsoft“ zbliżają się do końca wsparcia?